Seguridad

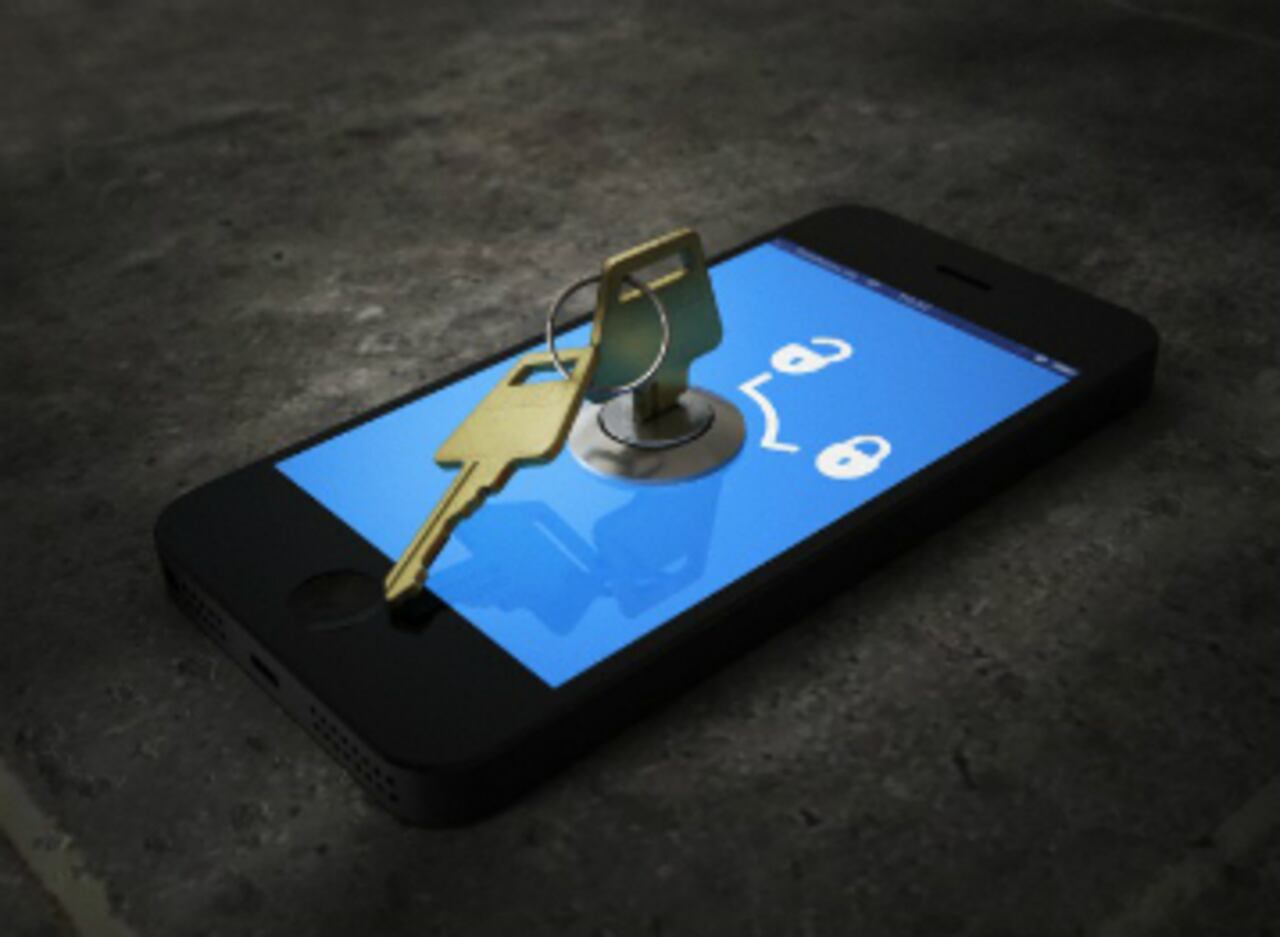

Que no le pase: Alertan sobre modalidad de robo a cuentas bancarias a través de los celulares

Entérese de cómo puede proteger sus cuentas y aplicaciones.

![]() Siga a EL PAÍS en Google Discover y no se pierda las últimas noticias

Siga a EL PAÍS en Google Discover y no se pierda las últimas noticias

22 de jun de 2023, 10:39 p. m.

Actualizado el 22 de jun de 2023, 10:39 p. m.

Noticias Destacadas

Cada día, los delincuentes encuentran nuevas formas en encontrar el lado débil de las personas para robar sus pertenencias.

Recientemente, ha llamado la atención una nueva modalidad de fraude, denominada SIM Swapping, conocida en español como intercambio SIM o secuestro de la tarjeta SIM.

Esta modalidad consiste en robar el acceso al número celular para controlar la seguridad de cuentas bancarias, de redes sociales e incluso billeteras de criptomonedas.

¿Cómo lo logran?

Teniendo acceso a la información personal, los delincuentes engañan a las compañías de servicios telefónicos móviles para que transfieran el número de teléfono de la víctima a una nueva tarjeta SIM controlada por ellos.

Una vez que tienen el control del número de teléfono, pueden recibir los mensajes de texto con los códigos de confirmación que los bancos o distintas aplicaciones envían a sus clientes cuando realizan operaciones por internet, como cambio de clave, transferencias, préstamos o compras.

Sin que la víctima se entere, de esta forma pueden vaciar las cuentas bancarias o robar dinero de otras aplicaciones.

Para empeorar la situación, los delincuentes también pueden tener acceso a todas las conversaciones de aplicaciones como WhatsApp o Telegram.

¿Qué hacer para protegerse del SIM Swapping?

La mejor forma de evitar fraudes es activar el método de verificación en dos pasos en todas las cuentas que lo permitan, especialmente las bancarias. Esta es una capa de seguridad adicional que protege las cuentas en caso de que cibercriminales hayan obtenido credenciales de acceso.

Si bien la mayoría de las apps y plataformas solicitan solamente un número de teléfono para enviar el código vía SMS, en muchos casos también es posible configurar esta capa de seguridad adicional utilizando una app de autenticación, como Google Authenticator o Microsoft Authenticator.

En muchos casos, es posible incluso verificar la identidad utilizando la huella dactilar en lugar del código de seis dígitos.

Es más seguro usar una app de autenticación que recibir el código vía SMS, ya que en caso de ser víctimas de SIM Swapping, el atacante no recibirá en su teléfono el código de seis dígitos para acceder a las cuentas.

También es importante tener presente que en caso de que el atacante haya robado el teléfono el escenario cambia, puesto que tendrá grandes posibilidades de acceder al código de verificación, ya sea vía la app de autenticación o vía SMS; por lo tanto, siempre que sea posible, se debe tener activada la verificación con huella.

Además, es crucial no compartir datos personales con desconocidos ni responder a mensajes sospechosos que pidan información o que contengan enlaces maliciosos. Asimismo, se recomienda activar siempre alertas para todo tipo de movimientos como inicios de sesión, transacciones, intentos de cambio de clave, entre otros.

Las llamadas eSIM o SIM virtuales cada vez son más comunes en el mercado móvil, cada vez son más los smartphones que soportan esta tecnología que permite añadir una tarjeta SIM al dispositivo móvil sin necesidad de un chip físico. Esta tecnología ofrece varias ventajas, como poder cambiar de operador sin cambiar de tarjeta o tener varios números en el mismo equipo.

Los cibercriminales suelen comprar y vender en foros de la dark web contraseñas o pueden obtenerlas de filtraciones que sufrió en el pasado alguna plataforma. Con esta información pueden realizar ataques para intentar descifrar contraseñas de forma masiva y robar cuentas. Este tipo de ataque aprovecha filtraciones y el hecho de que muchas personas utilizan contraseñas débiles, fáciles de predecir y que incluso reutilizan la misma contraseña para acceder a otras cuentas.

6024455000

6024455000